نتحدث في هذا التقرير عن أمن المعلومات، إذ أن هناك عددًا كبيرًا من الأمور أدت إلى تسرب تلك البيانات ووصولها للمنافسين من ثم صارت هناك حاجة كبيرة من أجل أن يستطيع المستخدمين الحفاظ على أمن المعلومات، ومن هذه الأمور انفتاح العالم على بعضه واعتماد العالم على إرسال شتى مختلف أنواع البيانات خلال الشبكات والتقدم التكنولوجي الضخم وتطور وسائل التواصل والاتصال المتنوعة.

أمن المعلومات

هو السيطرة على المعلومات بشكل تام وذلك من خلال عدة مسائل منها تحديد متسلم تلك البيانات، وتحديد صلاحيات الوصول إليها، واستعمال عدد كبير من التقنيات من أجل ضمان عدم اختراقها بواسطة أي جهة، وتزيد أهميتها من المحافظة على الخصوصية، إلى المحافظة على بيانات هامة مثل حسابات العملاء في البنوك.

مخاطر الإنترنت على أمن المعلومات

تحتوي الشبكة العنكبوتية على عدد كبير من نقاط الضعف التي تجعل المنافسين والأشخاص السيئين قادرين على الوصول إلى تلك المعلومات والبيانات، مثل الأخطاء البرمجية التي يقوم بها المبرمجون خلال تدشين الشبكات، أو تصميم التطبيقات المتنوعة، مثل أخطاء في التعامل التطبيق مع الإدخال الخاطئ، أو سوء توزيع الذاكرة، كما أن هناك الكثير من المبرمجين الذين يصممون برامج مخصّصة لاختراق الأنظمة، والبحث عن نقاط ضعفها.

طرق المحافظة على أمن المعلومات

يلجأ المستخدمون اللجوء إلى عدد كبير من طرق الحماية للمحافظة على أمن المعلومات، حيث نذكر بعضها في الموضع التالي من المقال:

طرق الحماية المادية

هناك عدد كبير من الطرق السهلة والسلسة التي ينبغي أن تتبعها لكي تحافظ على أمن المعلومات، مثل حفظ جهاز الحاسوب في مكان بعيد عن المتناول، ووضع كلمة مرور عليه لكي تمنع أي عبث محتمل به ، وأن تكون كلمة السر تحتوي على أحرف، وأرقام، ورموز؛ كي يصعب التنبّؤ بها، وتغييرها بشكل دوري.

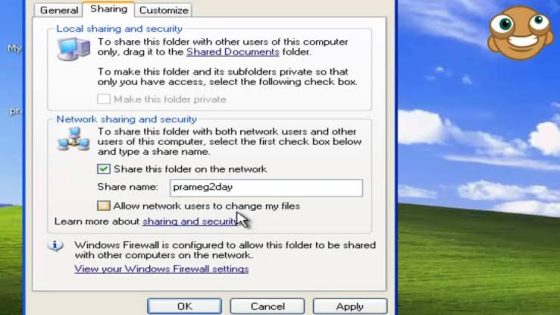

استخدام الجدار الناري

هو جهاز أو تطبيق، ويجرى وضعه في الخادم، وعند مصافي الشبكة، وفق الاحتياجات والطلبات المناسبة له.

التشفير

هناك الكثير من البروتوكولات المعدة لتشفير البيانات، بحيث تمنع أي مستخدم من الوصول إلى طريقة عملها وفهمها بشكل رائع، وتختلف درجة التعقيدات في ذلك التشفير، حيث أن هناك الكثير من الأنظمة التي يمكن أن تحلها عندما تعود إلى قواعد التشفير، ومن ثم يجب اعتماد طريقة معقدة، تصعب قدر الإمكان إمكانية إعادة النص للغته قبل عملية التشفير، كما أن مفتاح فك التشفير يمتلكه الجهاز الذي يستقبل تلك المعلومات والبيانات.

مراقبة البيانات

هناك الكثير من التطبيقات التي ممكن عن طريقها معرفة حركة البيانات الخارجة، والداخلة إلى الشبكة، ومن خلال تحليلها يمكن التوصل للاختراقات التي حدثت لهذه الشبكة، ومعرفة مكانها.

ومع زيادة أهمية البيانات وسريتها، زادت الوسائل والأدوات المستعملة في مسألة حمايتها، مثل الرسائل البرمجية والمادية فمثلاً هناك أجهزة الخوادم التي توضع في مكان محمي بكل الطرق الفيزيائية، ومن بينها الحراس.